作为每一位程序员电脑里的“标配工具”,Notepad++的简洁、轻便和强大,承载了无数人的代码编写、日志查看、脚本调试场景。但最近,这个我们习以为常的工具,却爆发出足以威胁所有使用者的安全危机——其内置更新组件WinGUp遭黑客劫持,攻击者通过篡改更新链路,向目标设备植入恶意程序,且攻击已持续近半年,波及东亚地区多个政企组织。

更值得警惕的是,这次攻击并非针对Notepad++本体代码漏洞,而是利用了更新机制的安全短板,属于典型的“供应链攻击”。对程序员而言,我们每天依赖各类开发工具,习惯了“一键更新”的便捷,却很可能在不知不觉中,让黑客通过更新通道入侵设备,窃取核心代码、密钥信息甚至工作机密。

今天,这篇文章专为程序员量身打造,拆解此次攻击的来龙去脉、漏洞根源,更给出可直接落地的防护措施,建议收藏转发,守护好自己的开发环境和核心数据。

事件始末:近半年的定向劫持,藏在“更新”里的陷阱

根据Orca Security、BleepingComputer等安全机构披露,以及Notepad++官方公告,此次更新机制攻击最早始于2025年6月,持续至12月,历时近半年之久。攻击者并非泛泛攻击,而是通过攻陷Notepad++的托管服务器,实现了对更新流量的定向拦截和篡改,属于有组织、有针对性的攻击行为,疑似国家背景黑客团伙所为。

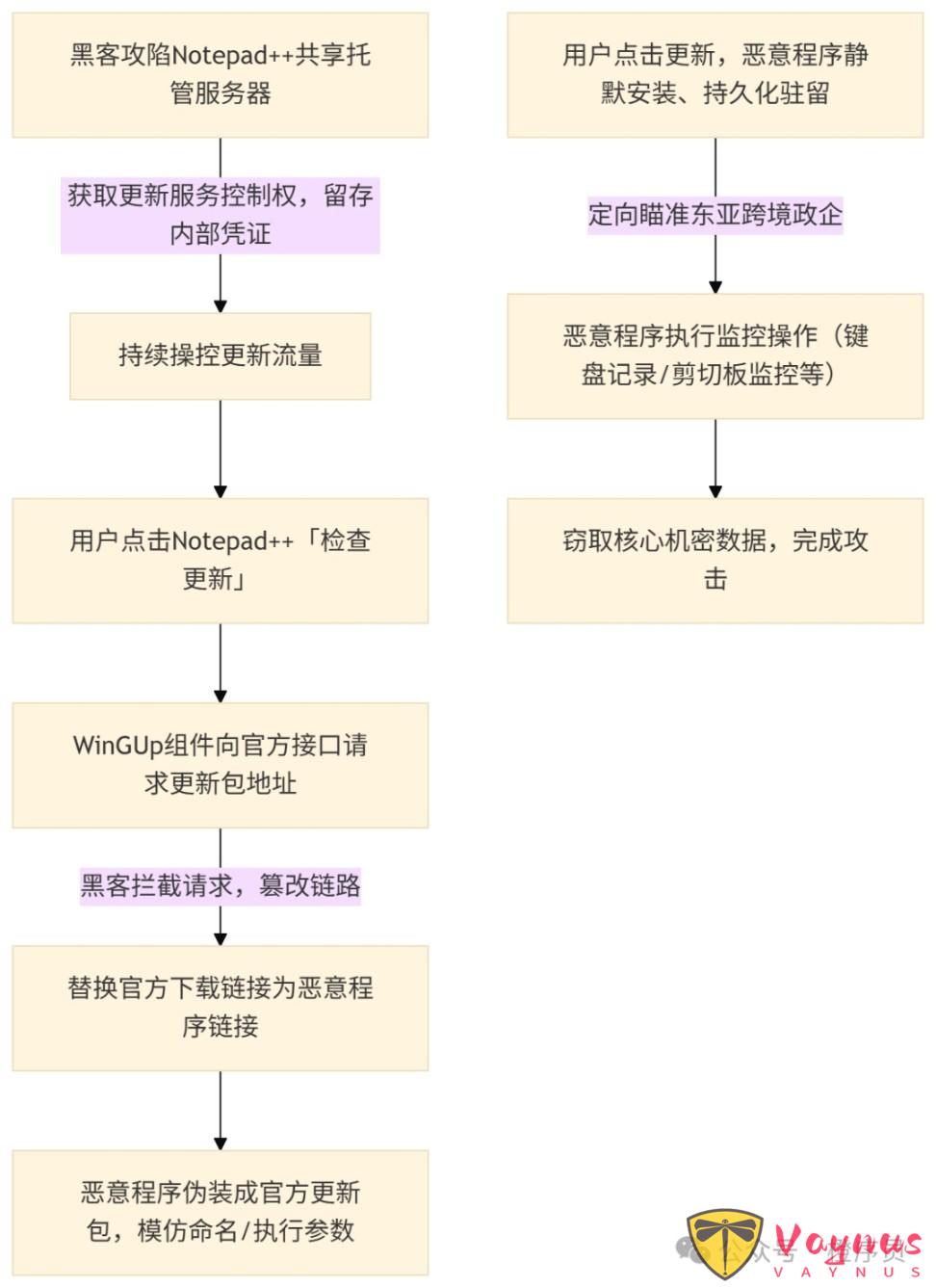

攻击的核心逻辑并不复杂,却精准抓住了工具更新的“信任漏洞”:

黑客先攻陷Notepad++的共享托管服务器,获取了更新服务的控制权,即便9月服务器内核和固件更新暂时切断了其直接访问,黑客仍通过留存的内部服务凭证,持续操控更新流量直至12月;

当用户点击Notepad++的“检查更新”时,内置更新组件WinGUp会向官方接口请求更新包地址,黑客趁机拦截该请求,将官方下载链接替换为恶意程序链接;

恶意程序会伪装成官方更新包,模仿其命名规则和执行参数(如携带/closeRunningNpp参数),甚至生成仿冒进程,让用户毫无察觉,点击更新后,恶意程序便会静默安装,实现持久化驻留;

此次攻击呈现明显的定向性,主要瞄准东亚地区有跨境业务的政企组织,植入的恶意程序可实现键盘记录、剪切板监控、浏览器数据窃取等功能,进而获取核心机密数据。

更危险的是,除了更新机制劫持,“黑猫”黑产团伙还通过搜索引擎SEO优化,将仿冒Notepad++的钓鱼网站推至搜索结果前列,伪装成官网风格,诱导用户下载捆绑后门程序的安装包,进一步扩大攻击范围。这些钓鱼网站不仅域名高度仿冒(如notepadplusplus.cn、cn-notepadplusplus.com),还会搭配教程文章增强可信度,多次跳转后才会推送恶意安装包,极具迷惑性。

漏洞根源:WinGUp组件的三重安全短板,值得所有程序员警惕

此次攻击能成功持续近半年,核心原因并非黑客技术有多高超,而是Notepad++内置的更新组件WinGUp,存在三重致命安全缺陷,相当于给黑客打开了“方便之门”,也给所有依赖开源工具的程序员敲响了警钟:

1. 证书验证形同虚设

在v8.8.7版本之前,WinGUp采用嵌入在代码中的自签名证书校验更新包,攻击者只需伪造相同格式的证书,就能轻松绕过验证;即便后续版本更换为GlobalSign可信证书,早期版本仍未对证书链进行完整校验,存在“证书信任孤岛”漏洞,无法抵御伪造证书攻击。

2. 下载链路可被轻易篡改

WinGUp默认通过固定接口获取更新包下载地址,但该接口返回的XML文件未做任何防篡改处理。攻击者只需在ISP层实施TLS流量拦截,就能替换下载链接,将官方更新包切换为恶意程序,且整个过程无任何异常提示,用户无法察觉。

3. 临时目录执行无防护

更新包会被下载至Windows系统的%TEMP%临时文件夹,并直接执行。而Windows系统对临时目录的权限管控较弱,恶意程序可借此绕过系统防护,实现静默安装、自启动驻留,进而长期控制设备、窃取数据。

其实不止Notepad++,很多程序员常用的开源工具、插件,都存在类似的更新安全短板——过度追求“便捷性”,忽视了更新链路的安全校验,这也成为供应链攻击的主要突破口。对程序员而言,我们的设备里存储着核心代码、项目文档、密钥凭证,一旦被入侵,损失难以估量。

程序员必做:4步防护,立即规避风险(附操作指南)

目前,Notepad++官方已推出v8.8.9及以上版本,彻底修复了WinGUp组件的安全漏洞,新增数字签名+证书链双重校验机制,限定更新包仅从GitHub官方源获取,从根源上阻断了攻击路径。针对此次事件,每一位程序员都需立即执行以下4步操作,守护开发环境安全:

第一步:立即升级Notepad++至最新版本(重中之重)

无论你当前使用的是哪个版本,务必立即升级至v8.8.9及以上版本(推荐v8.9.1,修复更彻底),禁止使用v8.8.9以下的旧版本。

操作指南:打开Notepad++ → 点击顶部菜单栏「帮助」→ 选择「检查更新」,按照提示完成升级;若无法通过内置更新升级(部分旧版本存在更新检测缺陷),直接前往Notepad++官方GitHub页面下载最新安装包,覆盖安装(避免从第三方网站下载)。

第二步:排查设备,确认是否已遭入侵

如果你的设备曾使用旧版本Notepad++,且近期点击过“更新”,需立即排查是否被植入恶意程序,重点检查以下3点:

查看%TEMP%临时文件夹(路径:C:\Users\你的用户名\AppData\Local\Temp),删除可疑的.exe、.dll文件,尤其是命名包含“Update”“Npp”等关键词的陌生文件;

检查系统自启动项(任务管理器 → 启动应用),禁用陌生的自启动程序,重点排查无官方签名、命名混乱的进程;

使用杀毒软件(如火绒、360安全卫士)进行全盘扫描,重点检测“后门程序”“键盘记录器”,及时清理恶意文件。

第三步:修改核心凭证,降低泄露风险

若怀疑设备可能被入侵,立即修改以下核心凭证,避免进一步损失:

代码仓库账号(GitHub、GitLab、Gitee等),更换密码并开启二次验证;

服务器凭证(SSH、FTP/SFTP、MySQL等),重新生成密钥,更换登录密码;

各类开发工具、插件的登录账号,尤其是涉及项目权限、数据访问的账号。

第四步:养成3个习惯,杜绝类似风险

此次事件并非个例,供应链攻击已成为针对程序员、企业的主要攻击方式。养成以下3个习惯,能从根本上规避工具、插件带来的安全风险:

拒绝“盲目一键更新”:更新任何开发工具、插件前,先确认更新源的合法性,优先通过官方渠道更新,禁止从第三方网站、陌生链接下载更新包;

慎用“小众插件/工具”:优先选择成熟、活跃、有官方维护的开源工具和插件,避免使用小众、无人维护的工具——这类工具往往存在更多安全漏洞,且易被黑客盯上,遭弃用的软件包更可能被恶意接管;

开启“双重校验”:所有涉及代码、数据的账号(代码仓库、服务器、开发工具),务必开启二次验证(短信、谷歌验证等),即便密码泄露,也能阻止黑客登录。

延伸思考:程序员的“安全感”,从来不是工具给的

作为程序员,我们每天与代码、工具打交道,习惯了“高效、便捷”,却常常忽视了“安全”。我们依赖Notepad++、VS Code、各类插件来提升开发效率,却很少思考:这些工具的更新机制是否安全?我们下载的安装包是否被篡改?

此次Notepad++更新机制被劫持事件,给所有程序员上了生动的一课:便捷和安全,永远无法兼得。尤其是在当下,黑客的攻击手段越来越隐蔽,供应链攻击、钓鱼攻击层出不穷,我们的每一个操作,都可能成为黑客入侵的突破口。

对我们而言,设备里的每一行代码、每一个项目,都是我们的心血和成果;而良好的安全习惯,就是守护这些成果的第一道防线。

另外,提醒身边的同事、朋友,尤其是同样使用Notepad++的程序员,立即升级版本、排查风险——你的一次提醒,可能帮他避免核心数据泄露、项目受损的风险。